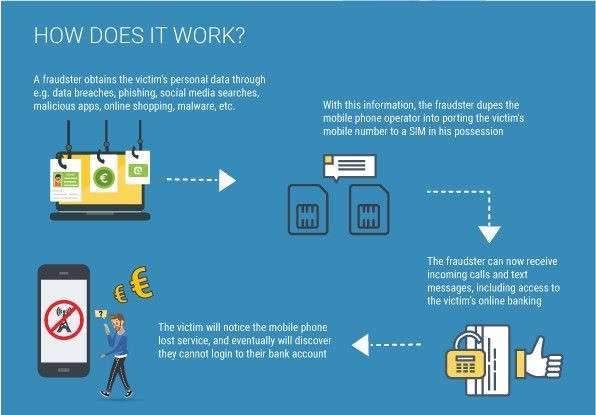

Tội phạm chiếm đoạt SIM để trộm tiền trong tài khoản ngân hàng không phải là loại tội phạm mới xuất hiện. Khi rất nhiều dịch vụ sử dụng OTP gửi qua SMS để xác thực khách hàng, xác thực giao dịch thì việc bị chiếm SIM điện thoại là một rủi ro rất lớn.

Tại Hoa Kỳ, Viện Tiêu chuẩn và Công nghệ Quốc gia đã liệt kê việc hoán đổi SIM là một mối đe dọa an ninh di động lớn. Chỉ riêng ở Anh, thủ đoạn hoán đổi SIM đã tiêu tốn của các công ty viễn thông 2,9 triệu bảng Anh, với hơn 3.000 trường hợp được ghi nhận trong năm 2018. Trong Báo cáo IC3 năm 2019 của FBI, việc bắt giữ một thủ lĩnh của nhóm tráo đổi SIM đã dẫn đến việc tịch thu hơn 18 triệu USD, năm chiếc xe, một ngôi nhà trị giá 900.000 đô la Mỹ và hàng trăm nghìn đô la trang sức. Trang which.co.uk đã đăng một câu chuyện về Garth Pollard, nạn nhân của một cuộc tấn công hoán đổi SIM trong đó kẻ tấn công đã tiêu của nạn nhân 13.000 bảng Anh trong 48 giờ.

|

|

Quy trình tấn công chiếm đoạt SIM (nguồn: Europol) |

Báo cáo của các nhà nghiên cứu của Đại học Princeton, "Nghiên cứu thực nghiệm về xác thực của nhà cung cấp dịch vụ không dây khi hoán đổi SIM" (An Empirical Study of Wireless Carrier Authentication for SIM Swaps), đã kiểm tra 145 trang web, bao gồm các nền tảng truyền thông xã hội, nhà cung cấp email và sàn giao dịch tiền điện tử, sử dụng xác thực dựa trên điện thoại để xác định danh tính của người dùng. Các nhà nghiên cứu phát hiện ra rằng 17 trong số các trang web này có thể bị xâm nhập thông qua một cuộc tấn công hoán đổi SIM, cho phép kẻ tấn công có quyền truy cập đầy đủ vào các tài khoản bị xâm phạm, bao gồm cả thông tin nhận dạng cá nhân.

Trong gần một năm, các nhà nghiên cứu đã kiểm tra các quy trình xác thực của 5 nhà cung cấp dịch vụ không dây. Họ đã đăng ký 50 tài khoản trả trước - 10 tài khoản với mỗi nhà cung cấp dịch vụ - và sau đó cố gắng hoán đổi SIM cho từng tài khoản. Trong cả 50 trường hợp, nhóm nghiên cứu đã sử dụng điện thoại trong một khoảng thời gian để tạo lịch sử các cuộc gọi điện thoại và tin nhắn văn bản trước khi thử hoán đổi SIM. Sau đó họ và gọi đến bộ phận hỗ trợ của các nhà cung cấp dịch vụ khác nhau để đổi SIM. Trong hầu hết các trường hợp, trung tâm hỗ trợ của các nhà cung cấp dịch vụ sẽ yêu cầu mã PIN nhưng các thành viên trong nhóm nghiên cứu cung cấp thông tin sai, do đó người yêu cầu đổi SIM phải trả lời một loạt câu hỏi được thiết kế để cố gắng xác minh danh tính người gọi. Khi bộ phận hỗ trợ khách hàng bắt đầu đặt câu hỏi, các thành viên trong nhóm sẽ giả vờ thiếu hiểu biết, cung cấp thông tin sai lệch hoặc cho rằng họ đã nhập dữ liệu cẩu thả hoặc bất cẩn khi tạo tài khoản ban đầu. Nếu bộ phận dịch vụ khách hàng cố gắng sử dụng các phương tiện khác để xác thực tài khoản, chẳng hạn như hỏi về chi tiết thanh toán gần đây nhất hoặc số điện thoại đã gọi hoặc nhận gần đây, các thành viên nhóm nghiên cứu có thể dễ dàng trả lời những câu hỏi đó vì họ đã nạp tiền / gọi tới số điện thoại đó.

Các nhà nghiên cứu của Princeton kết luận rằng 5 nhà cung cấp dịch vụ không dây và nhân viên hỗ trợ khách hàng của họ đã tạo ra các quy trình xác thực kém khiến danh tính và tài khoản của khách hàng bị tấn công. Vì sao quy trình xác thực để hoán đổi SIM - một sự kiện dễ bị lợi dụng - lại yếu kém đến vậy? Một giám đốc nghiên cứu, chuyên gia trong lĩnh vực này, cho rằng các rào cản bảo mật cao hơn đối với việc đăng ký SIM sẽ làm giảm đi "trải nghiệm liền mạch" mà các công ty viễn thông mong muốn cung cấp cho khách hàng của họ. Trong nỗ lực giúp việc thu hút khách hàng dễ dàng hơn, các công ty viễn thông có thể đang để ngỏ một cánh cửa giúp những kẻ tráo SIM thao túng hệ thống và gây ra rắc rối cho khách hàng.

Từ năm 2021, Ủy ban Truyền thông Liên bang Hoa Kỳ (FCC) đã đưa ra những quy định nghiêm ngặt cho các công ty viễn thông:

Phải áp dụng các phương pháp xác thực an toàn trước khi chuyển hướng số điện thoại của khách hàng sang một thiết bị hoặc nhà cung cấp dịch vụ mới. Dựa trên nghiên cứu được thực hiện tại Đại học Princeton, FCC định nghĩa các phương pháp đủ an toàn là:

+ Sử dụng mật khẩu được thiết lập trước

+ Mật mã dùng một lần được gửi qua tin nhắn văn bản đến số điện thoại của tài khoản hoặc số dự phòng đã đăng ký trước

+ Mật mã một lần được gửi qua email đến địa chỉ email được liên kết với tài khoản

+ Mật mã được gửi bằng cuộc gọi thoại đến số điện thoại của tài khoản hoặc số điện thoại dự phòng đã đăng ký trước

Yêu cầu nhà cung cấp thông báo ngay cho khách hàng mỗi khi có yêu cầu thay đổi hoặc chuyển SIM trên tài khoản của khách hàng.

Cấm các nhà cung cấp dịch vụ không dây thực hiện hoán đổi SIM trừ khi nhà cung cấp dịch vụ đó sử dụng một phương pháp an toàn để xác thực khách hàng của mình.

Yêu cầu các nhà cung cấp dịch vụ không dây xây dựng quy trình ứng phó với các nỗ lực xác thực không thành công và thông báo ngay cho khách hàng về bất kỳ yêu cầu thay đổi SIM nào.

Yêu cầu tất cả các nhà cung cấp dịch vụ không dây, bao gồm cả các đại lý, cung cấp cho khách hàng tùy chọn đặt "đóng băng" miễn phí cho khách hàng để giúp ngăn chặn gian lận hoán đổi SIM.

Những quy định trên đây dù rất chặt chẽ nhưng không thể đảm bảo an toàn 100% vì tội phạm sẽ liên tục tìm ra những thủ đoạn mới tinh vi hơn. Muốn các công ty viễn thông nỗ lực cao trong việc bảo vệ khách hàng, cần buộc họ chịu trách nhiệm với những thiệt hại do sự bất cẩn của mình. Trong khi luật kế toán quy định tài liệu kế toán phải được lưu trữ tối thiểu 5 năm (thậm chí có loại phải lưu vĩnh viễn) thì dường như chưa có quy định cụ thể về thời gian lưu trữ những bằng chứng liên quan đến việc hoán đổi SIM.

Tại châu Phi, các công ty viễn thông châu Phi đã triển khai các biện pháp ngăn chặn thủ đoạn chiếm đoạt SIM trong nhiều năm. Từ năm 2019, Safaricom, công ty viễn thông nổi tiếng ở Kenya, đã tạo ra một API cảnh báo các ngân hàng khi SIM điện thoại của một khách hàng bị hoán đổi, cho phép ngân hàng bảo vệ tài khoản của khách hàng. API cung cấp thông tin về việc hoán đổi SIM đã được công ty viễn thông của nhiều nước triển khai (“google” cụm từ “SIM swap API” cho ra khá nhiều kết quả từ website của các nhà cung cấp khác nhau).

Nếu buộc phải chịu trách nhiệm bảo vệ an toàn cho người dùng trước thủ đoạn chiếm đoạt SIM, các công ty cung cấp dịch vụ viễn thông sẽ phải tuân thủ các quy định về xác thực trước khi hoán đổi SIM, cung cấp API xác định tình trạng “đổi SIM” cho ngân hàng và xa hơn nữa là triển khai một chiến lược phòng thủ mạnh mẽ, đa lớp, với những biện pháp như:

+ Cung cấp các tính năng như phân tích liên kết trong các hệ thống quản lý gian lận có thể phân tích một cách trực quan các sự kiện khác nhau đang được điều tra. Điều này giúp các nhà phân tích chống gian lận hiểu các mẫu dữ liệu từ hồ sơ và thực hiện hành động nhanh hơn chống lại những kẻ lừa đảo.

+ Xây dựng khả năng AI/ML để giúp hiểu được những khác biệt tinh tế trong hành vi của người dùng, từ đó ngăn chặn các trường hợp gian lận hoán đổi SIM trước khi chúng leo thang.

Về phía ngân hàng, trong khi chờ đợi động thái tăng cường bảo mật của các công ty viễn thông, cần chủ động triển khai những biện pháp tăng cường bảo vệ khách hàng. Vì ngoài các vụ giả danh để chiếm SIM, khách hàng của ngân hàng còn có thể chịu rủi ro khi mất điện thoại. Một trong những việc mà các ngân hàng có thể làm ngay là triển khai chức năng khóa tài khoản khẩn cấp (kill switch) để giúp khách hàng tự bảo vệ tài khoản của họ. Đã có không ít khách hàng bị mất tiền vì không kịp khóa tài khoản khi gọi lên tổng đài mất quá nhiều thời gian (thời gian chờ gặp điện thoại viên, chờ xác nhận danh tính, vv). Tính năng khóa tài khoản khẩn cấp cần cho phép khóa toàn bộ các tài khoản, các loại giao dịch (kể cả giao dịch tự động theo lịch) và có thể truy cập theo nhiều cách khác nhau:

- Gọi tới tổng đài tự động (tự khóa tài khoản sau khi khách hàng nhập đúng các thông tin cần thiết);

- Khóa tại ATM (nếu khách hàng còn thẻ);

- Khóa qua internet / mobile banking (nếu còn truy cập được).

Cơ quan tiền tệ Singapore đã buộc các ngân hàng nước này phải cung cấp tính năng kill switch sau khi xảy ra một loạt các vụ lừa đảo nhắm tới khách hàng của OCBC vào cuối năm 2021. OCBC đã triển khai trên chức năng này trên nhiều kênh theo một lộ trình phù hợp và các ngân hàng Việt Nam có thể tham khảo kinh nghiệm của họ (https://www.ocbc.com/group/media/release/2022/ocbc-rolls-out-emergency-kill-witch.page).

Và cuối cùng, dù là ngân hàng, công ty viễn thông hay bất kỳ nhà cung cấp dịch vụ nào khác thì đều có một việc làm đơn giản, có thể thực hiện ngay để giúp khách hàng tránh được cạm bẫy của những kẻ lừa đảo: nêu rõ mục đích của OTP trong tin nhắn cung cấp mã bảo mật dùng một lần này. Hầu hết các nhà cung cấp đều cho rằng chỉ có OTP liên quan đến giao dịch tài chính mới quan trọng trong khi OTP để xác nhận đổi SIM, đổi mật khẩu truy cập thư điện tử / tài khoản mạng xã hội hay đổi địa chỉ nhận sao kê, … thực ra còn quan trọng hơn nhiều. Nếu tin nhắn thông báo OTP chỉ cụt lủn như hiện nay thì người dùng sẽ không thể hiểu được ý nghĩa, tầm quan trọng của mã xác nhận mà mình đang nhập / cung cấp và sẽ tiếp tục mắc bẫy kẻ gian.

Nguyễn Anh Tuấn (tổng hợp) -